-

置顶 大航海时代2全主角主线攻略及游戏下载

前言 《大航海时代2》是一款1994年光荣出品的经典游戏,距今已有近三十年历史。很多资料在网络上已经比较难找了,或者不够详细。本文进行了一次全面的梳理,确保玩家在重温经典的时候,能…

-

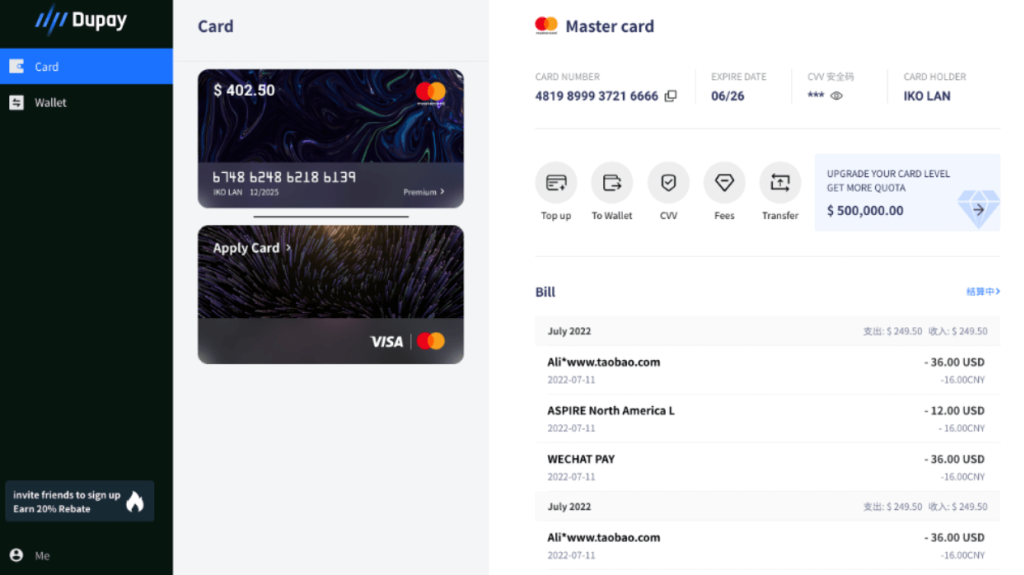

置顶 币安binance交易所注册最新指南

前言 欢迎来到加密货币的世界!本篇指南专门为加密货币的新玩家所撰写,目的是帮助从未进行过加密货币交易的玩家快速和准确的入门,避免走弯路和受到误导! 很多人会问一个问题:“我如何获得…

-

战地全系列游戏介绍及下载

战地(Battlefield)系列游戏 《战地》是EA DICE开发的军事题材射击游戏系列。战地系列的首作《战地1942》于2002年上市。截至2018年,战地系列共有17款游戏产…

-

使命召唤全系列游戏介绍及下载

使命召唤 《使命召唤》是由动视公司(Activision, Inc.,成立于1979年,是一家视频游戏开发商、发行商和经销商;现为动视暴雪,2007年12月2日宣布合并)于2003…

-

数字游民签证攻略大全:5 大洲超 40 个国家,助你开启数字游牧之旅

数字游民是什么意思 数字游民(Digital Nomad)是指利用数字技术和互联网的便利性,不受地理位置限制,以自由灵活的方式生活和工作的人。他们通过远程工作、自主创业或者从事线上…

-

PC模拟器版《塞尔达传说 王国之泪》

游戏介绍 《塞尔达传说 王国之泪》是任天堂企划制作本部开发的动作冒险游戏,为《塞尔达传说》主系列的第20作,也是《塞尔达传说:旷野之息》的续作。游戏于2019年6月12日的配信节目…

-

PC策略游戏《彼岸花》官方中文版

游戏介绍 《彼岸花》是一款由Focus Home Interactive发行,Lightbulb Crew制作的策略类角色扮演游戏,于2020年7月28日正式发行。Switch版本…

-

PC模拟《胡闹厨房2》官方中文版

游戏介绍 《胡闹厨房2》(Overcooked! 2)是由Ghost Town Games和Team17合作开发,Team17发行的一款模拟类游戏。该作是《胡闹厨房》系列的第二部作…

-

PC乙女文字冒险《不可逾越的红花~双月~》官方中文版

游戏介绍 《不可逾越的红花~双月~》是dramatic create制作发行的一款乙女文字冒险游戏,于2023年2月23日在Nintendo Switch平台发售,预定于2023年…

-

PC模拟经营《符文工厂3》豪华中文版

游戏介绍 拥有“新牧场物语”之称的《符文工房》由日本MMV-i推出第三作《符文工房3》,本作借助包含前两作中登场的牧场生活要素、冒险要素以及恋爱要素等基础设定,追加主人公变身的最新…